IPTABLES 설치

|

# dnf -y install iptables*

|

[ IPTABLES ]

- 리눅스 커널에 내장된 방화벽 관리 도구

- 네트워크 트래픽을 제어하는 강력한 도구

- 시스템 관리자가 리눅스 커널 방화벽이 제공하는 테이블들과 저장하는 체인, 규칙들을 구성할 수 있게 해주는 사용자 공간 응용 프로그램

- 리눅스 서버에서 보안을 강화하고, 특정 포트를 차단하거나 허용하는데 유용

IPTABLES 환경 설정 파일

|

# vi /etc/sysconfig/iptables

|

|

< ACCEPT / REJECT / DROP >

|

||

|

INPUT

|

FORWARD

|

OUTPUT

|

|

들어오는 패킷 제어

|

통과하는 패킷 제어

(라우팅용으로 전달되는 패킷)

|

나가는 패킷 제어

|

시스템 재실행

|

# systemctl restart iptables

|

# systemctl stop iptables 해야 다른 서버에서 서비스 접근 가능

HTTP ACCEPT 설정 전

HTTP ACCEPT 설정 후

✔ 특정 IP만 차단할 때 전체 허용 규칙이 필요

- iptables 규칙 처리 순서

- 위에서부터 차례대로 적용

- 먼저 매칭된 규칙이 우선적으로 적용됨

- 차단 규칙을 상단에 두고 허용 규칙을 하단에 추가해야 함

250번 서버는 접근되지만

100번 서버는 접근 불가

-A INPUT -p tcp -m state --state NEW -m tcp -s 192.168.10.100 --dport 80 -j DROP

-A INPUT : INPUT 체인에 규칙을 추가

-p tcp : TCP 프로토콜을 사용하는 패킷만 필터링

-m state : 상태 모듈을 사용하여 특정 연결 상태를 확인

--satae NEW : 새롭게 시작된 연결만 필터링

-m tcp : TCP 모듈을 사용하여 추가 필터링 조건을 설정

-s 192.168.10.100 : 출발지 IP 주소가 192.168.10.100인 패킷을 필터링

--dport 80 : 도착지 포트 80 (웹 서버 HTTP 서비스)인 패킷을 대상으로 함

-j DROP : 해당 조건에 맞는 패킷을 차단(DROP)

WEB 허용

INPUT ACCEPT

-A INPUT -p tcp -m state --state NEW -m tcp --dport 80 -j ACCEPT

FTP 차단

INPUT ACCEPT

-A INPUT -p tcp -m state --state NEW -m tcp --dport 21 -j DROP

특정 IP만 TELNET 허용 (150)

INPUT DROP

-A INPUT -p tcp -m state --state NEW -m tcp -s 192.168.10.150 --dport 23 -j ACCEPT

UTM

Unified Threat Management

[ UTM ]

- 기업 네트워크의 다양한 보안 기능을 통합한 통합 보안 관리 솔루션

- Firewall, VPN, 침입 팀지 및 방어(IDS/IPS), Antivirus 등 다양한 보안 기능을 하나의 플랫폼에서 통합적으로 관리하는 보안 솔루션

[ UTM과 VPN ]

- 많은 UTM 장비는 VPN 기능을 포함하고 있어 보안 강화가 가능

|

UTM의 보안 강화

|

||

|

기업 내부 네트워크 보호

|

외부에서 접속하는 사용자는 VPN을 통해 데이터를 암호화하여 안전하게 연결

|

|

|

지사 연결

|

기업 본사와 지사를 VPN으로 연결해 안전한 데이터 교환

|

|

|

원격 근무 지원

|

원격 근무자가 안전하게 기업 리소스에 접근 가능

|

|

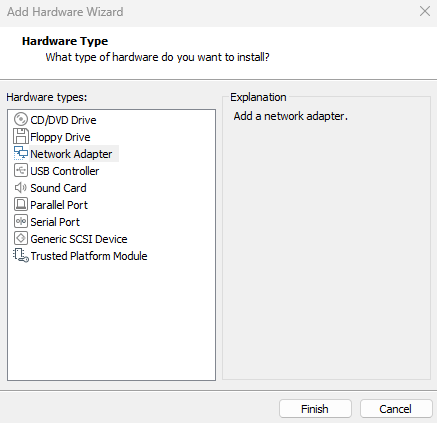

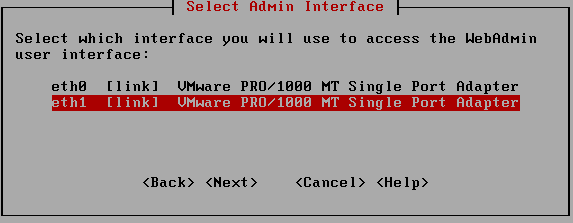

토폴로지

Tab 스페이스바

< Linux >

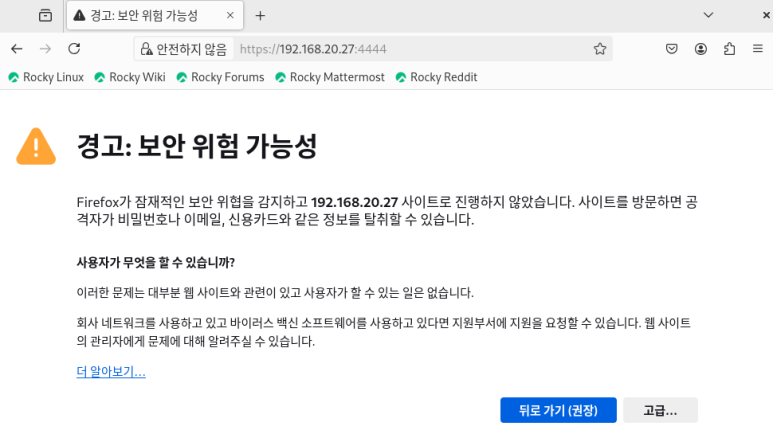

고급

위험을 감수하고 계속

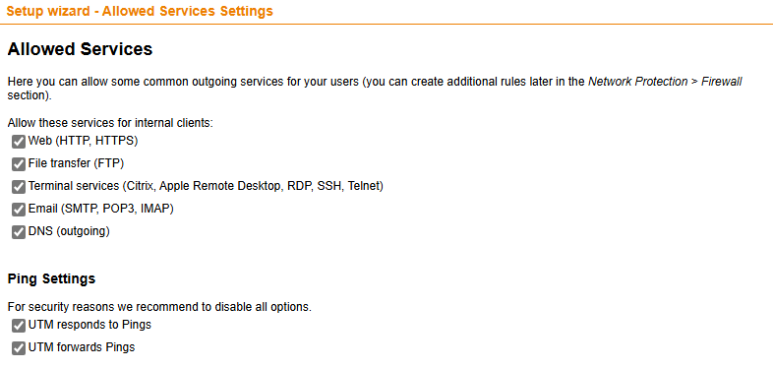

내부 네트워크에서 주로 사용하는 도메인 주소 입력(메일 보호)

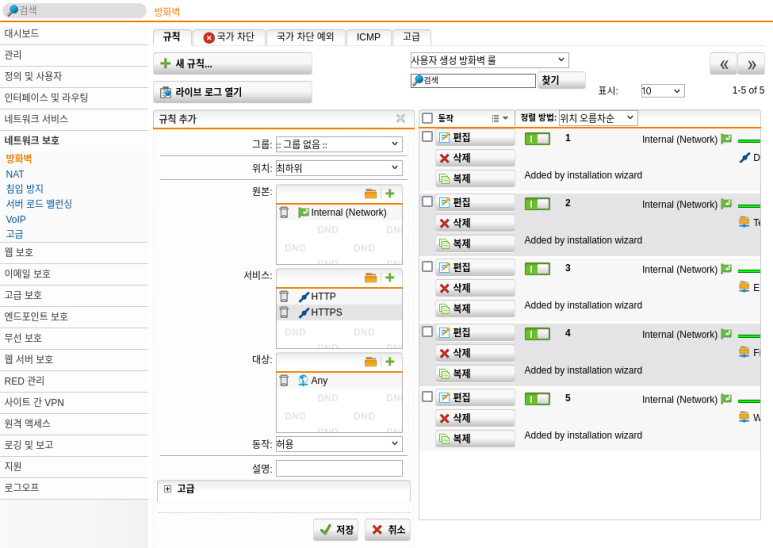

실습 시 규칙 관령으로 IP 주소 및 오류 발견

해당 설정 미설정 후 UTM ADMIN 에서 규칙 추가 진행

적용 후 재접속

네트워크 관리 - 방화벽

< CHECK POINT! >

✔ UTM의 모든 접근 통제는 방화벽이 활성화된 상태에서만 작동함함

✔ 방화벽을 비활성화하면 모든 트래픽이 허용되며, 차단 규칙이 작동하지 않음

✔ 접근 통제를 설정할 때는 방화벽 활성화 + 허용/차단 규칙을 세부적으로 설정하는 것이 중요

'IT 엔지니어 > Security' 카테고리의 다른 글

| Directory Indexing (0) | 2025.04.11 |

|---|---|

| SNORT RULEs (0) | 2025.04.10 |

| SNORT / IDS (0) | 2025.04.08 |

| Security 4 STEP (0) | 2025.04.01 |

| IPSEC (0) | 2025.03.30 |