CENTOS 7

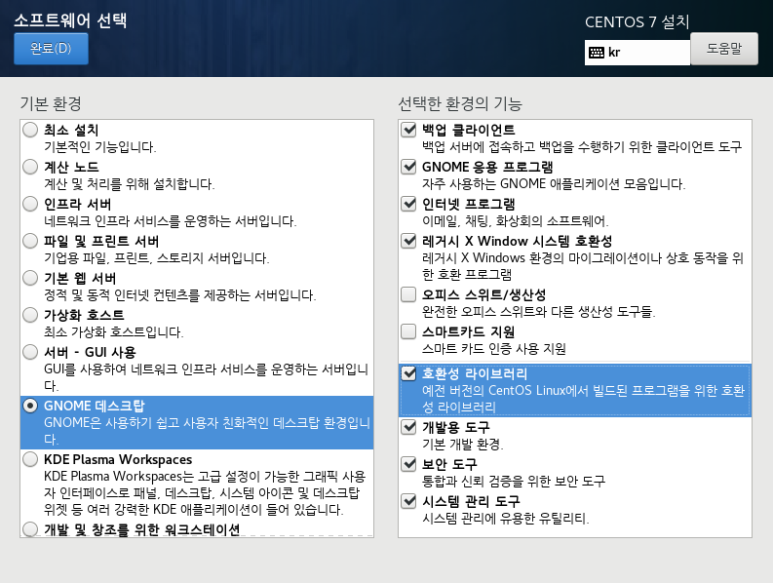

CentOS 설치

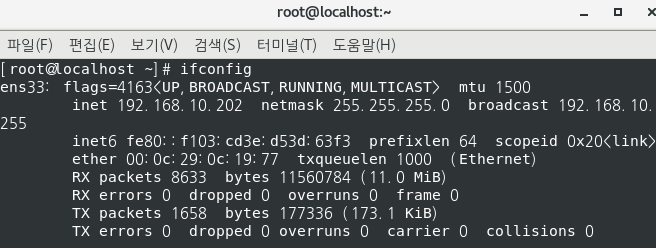

[ IP Address 변경 ]

|

# vi /etc/sysconfig/network-scripts/ifcfg-ens33

|

변경된 IP Address

# systemctl restart network

# init 6

# mount /dev/cdrom /mnt

# yum -y install *.rpm

(모든 패키지 설치)

[ vi 에디터 줄번호 자동 표시 ]

|

# vi /root/.exrc

|

se nu

[ 슈퍼 데몬 개별 서비스 설정 파일 ]

|

# cd /etc/xinetd.d

|

< TELNET 설정 파일 생성 >

# cp tftp telnet

# vi telnet

(특정 시간만 접근 허용 : access_times = 10:00-13:00 12:30-19:00)

# systemctl stop telnet.socket

# systemctl restart xinetd

telnet으로 정상 접속됨

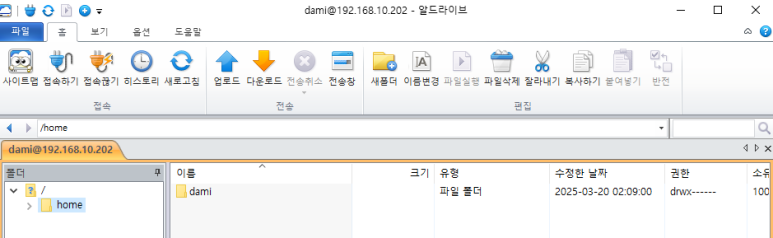

< FTP 설정 파일 생성 >

# cp telnet vsftpd

# vi vsftpd

# systemctl stop vsftpd

# systemctl restart xinetd

# vi /etc/vsftpd/vsftpd.conf

115 listen=YES

124 listen_ipv6=NO

( ipv6=NO = xinetd 방식 사용 가능 )

# systemctl restart vsftpd

FTP로 정상 접속됨

네트워크 보안 설정

[ Firewalld ]

> Firewall-cmd --permanent [ ]

> firewall-cmd --reload

firewall-cmd --permanent --add-port=22/tcp

firewall-cmd --permanent --add-port=3000-3100/tcp

firewall-cmd --permanent --add-service=http

firewall-cmd --permanent --remove-port=22/tcp

firewall-cmd --permanent --remove-service=http

[ XINETD ]

> /etc/xinetd.conf

[ TCPWrapper ]

> /etc/hosts.deny

> /etc/hosts.allow

allow가 deny보다 우선적

[ Service ]

슈퍼 데몬 (Super Daemon) 방식

[ Super Daemon ]

여러 서비스의 요청을 관리하는 중앙 집중형 제어 프로그램

- inetd (Internet Service Daemon) : 구형 시스템에서 많이 사용

- xinetd (Extended Internet Service Daemon) : inetd의 개선 버전

- systemd : 현대적 시스템에서 슈퍼 데몬 역할 수행

✔ 작동 원리

- 슈퍼 데몬(inetd 또는 xinetd)이 백그라운드에서 대기

- Client의 요청이 발생하면 슈퍼 데몬이 해당 요청을 감지

- 슈퍼 데몬이 해당 요청에 맞는 서비스를 자동으로 실행

- 서비스가 종료되면 슈퍼 데몬이 다시 대기 모드로 전환

|

장점

|

메모리 절약

|

사용하지 않는 서비스는 종료 상태로 유지되며 요청 시에만 실행

|

|

관리 효율성

|

여러 네트워크를 하나의 데몬에서 관리하기 때문에 설정이 간편

|

|

|

단점

|

응답 시간 지연

|

빈번한 요청이 발생할 경우 응답 시간이 느려질 수 있음 (서비스 실행 시마다 프로세스 시작)

|

|

복잡한 설정

|

복잡한 설정이 필요한 경우 설정 오류가 발생하기 쉬움

|

Standalone (독립형) 방식

[ Standalone ]

특정 서비스가 자체적으로 독립적인 프로세스로 구동되는 방식

✔ 작동 원리

- 독립형 데몬이 시스템 부팅 시 자동으로 시작

- 서비스가 항상 실행 중이며 요청을 즉시 처리

- 요청 빈도가 높아도 응답 지연이 최소화

|

장점

|

고성능 서비스 적합

|

트래픽이 많은 웹 서버나 FTP 서버 등에 유리

|

|

빠른 응답 속도

|

서비스가 항상 대기 중으로 즉각적인 응답 가능

|

|

|

단점

|

메모리 사용량 증가

|

시스템 리소스 점유가 크기 때문에 서비스가 많으면 메모리 사용량이 증가

|

|

일부 기능 제한

|

서비스 재시작 시 설정 변경이 필요할 수 있음

|

SUPERDAEMON vs STANDALONE

✔ 트래픽이 적은 서비스 → Super Daemon

✔ 지속적인 연결이 필요한 서비스 → Standalone

✔ 보안이 중요한 서비스 → Standalone + Firewall

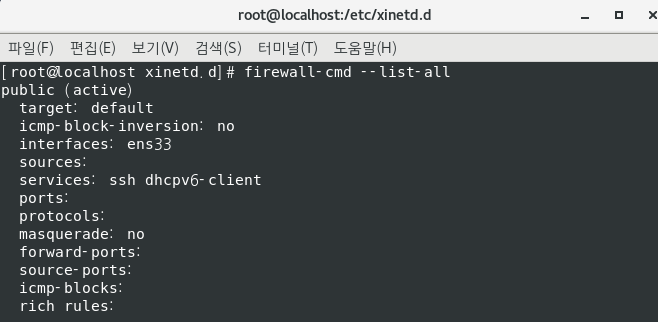

[ FIWALLD 설정 확인 ]

|

# firewall-cmd --list-all

|

# systemctl restart firewalld

# firewall-cmd --permanent --add-port=23/tcp

[ xinetd 데몬 접근 제어 설정 파일 ]

|

# vi /etc/xinetd.conf

|

no_access : 지정된 IP 주소는 서비스 접근 차단됨

only_from : 지정된 IP 주소만 접근 허용

max_laod : 시스템 부하가 설정값 이상일 경우 서비스 요청 차단

cps : 초당 허용되는 최대 연결 수와 대기 시간 설정

instances : 동시에 실행 가능한 인스턴트 수 설정

per_source : 동일한 IP 주소에서 동시에 허용되는 최대 연결 수

✔ no_access와 only_from 중 하나만 사용 가능

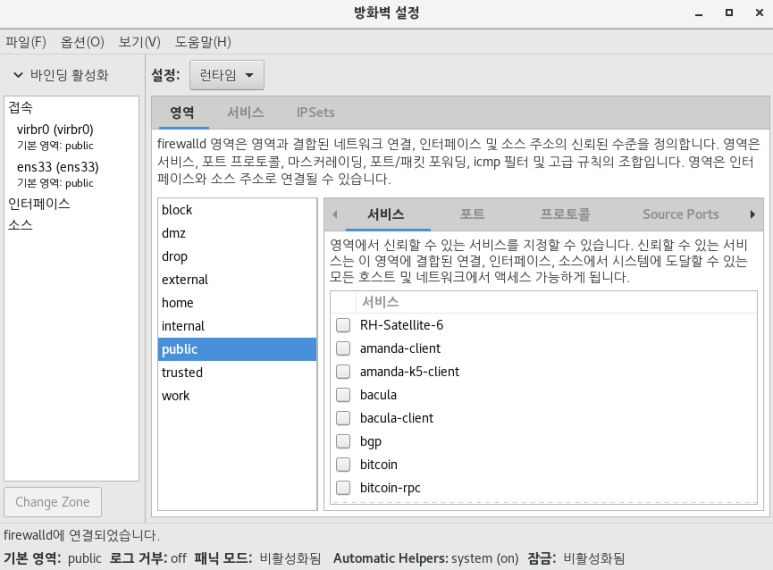

[ GUI 방화벽 설정 ]

|

# firewall-config

|

- stop firewalld 상태에서는 작동 X

[ Firewalld Public Zone 규칙 관리 파일 ]

|

# vi /etc/firewalld/zones/public.xml

|

- 영구적 : 재부팅 후에도 유지됨

- 설정 후 # firewall-cmd --reload 필수

dns 체크하면

추가되어 있음 (7줄)

RICH RULE - 특정 IP 허용/차단

< 192.168.10.50: telnet, ssh 모두 허용 >

firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.10.50" service name="ssh" accept'

firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.10.50" servicename="telnet" accept'

< 192.168.10.100: telnet만 허용 >

# firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.10.100" service # name="telnet" accept'

< 192.168.10.150: telnet, ssh 모두 차단 >

# firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.10.150" service name="telnet" reject'

# firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.10.150" service name="ssh" reject'

< 192.168.10.200: 모든 서비스 차단 >

# firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.10.200" drop'

# firewall-cmd --reload

< 특정 IP 대역에 특정 포트만 허용 >

192.168.10.0/24 네트워크 대역에서 오는 TCP 23번 포트(Telnet) 트래픽만 허용

firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.10.0/24" port protocol="tcp" port="23" accept'

'IT 엔지니어 > Security' 카테고리의 다른 글

| Directory Indexing (0) | 2025.04.11 |

|---|---|

| SNORT RULEs (0) | 2025.04.10 |

| SNORT / IDS (0) | 2025.04.08 |

| IPTABLES / UTM (0) | 2025.04.04 |

| IPSEC (0) | 2025.03.30 |