[Public]

- VPC 생성

- IGW 생성

- VPC 연결

- 서브넷 생성

- 라우팅 테이블 연결

- 퍼블릭 활성화

- 라우팅 테이블 생성

- VPC 연결

- 서브넷 연결

- 기본 경로 설정 - IGW 연결

- 보안 그룹 설정

- EC2 생성

[Private]

- VPC 생성

- IGW 생성

- VPC 연결

- NAT-gateway 생성 - 퍼블릭 서브넷 - Elastic IP 할당(고정 IP 매핑)

- 서브넷 생성

- 라우팅 테이블 연결

- 라우팅 테이블 생성

- VPC 연결

- 서브넷 연결

- 기본 경로 설정 - NAT 연결

- 보안 그룹 설정

- EC 2 생성

- 프라이빗 IP4 / End Point 연결

- 탄력적 IP 연결 - EC2 생성 이후 연결 가능?

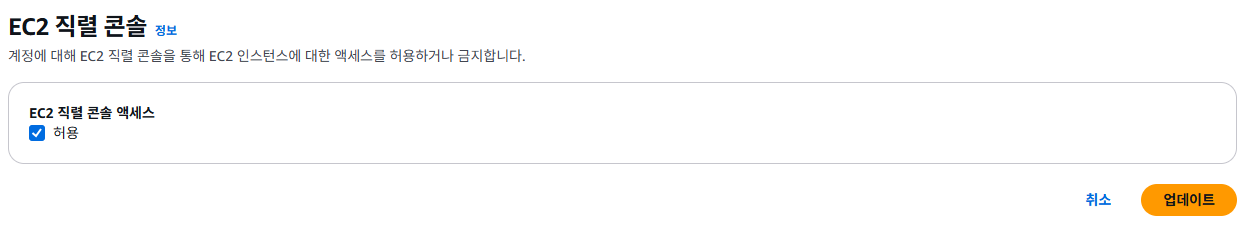

- 프라이빗 직렬 콘솔로 접속 가능 (T3)

프라이빗 직렬 콘솔로 접속 가능 (T3)

- 오토 스케일링 그룹 삭제

- 대상 그룹 삭제

- 로드 밸런서 삭제

- NAT 삭제

- IGW 삭제

- 서브넷 삭제

- EIP Release

- VPC 삭제 ( 보안그룹/라우팅테이블)

Public 2개

고급 세부 정보 - 사용자 데이터 - 사용자 스크립트 작성으로 자동화 가능

User Data 스크립트 버전

이 스크립트는 EC2 인스턴스가 처음 시작될 때 자동 실행

#!/bin/bash

# root 비밀번호 설정

echo 'aws1234!' | passwd --stdin root

# SSH 설정 변경 (root 로그인 허용)

sed -i 's/PasswordAuthentication no/PasswordAuthentication yes/g' /etc/ssh/sshd_config

sed -i 's/^#PermitRootLogin prohibit-password/PermitRootLogin yes/g' /etc/ssh/sshd_config

systemctl restart sshd

# Apache 웹 서버 설치탸

dnf -y install httpd

# 기본 웹 페이지 생성

echo '<H1>Welcome to AWS WEB PUBLIC 01</H1>' > /var/www/html/index.html

# Apache 웹 서버 시작

systemctl enable httpd

systemctl start httpd

#!/bin/bash

echo 'aws1234!' | passwd --stdin root

sed -i 's/PasswordAuthentication no/PasswordAuthentication yes/g' /etc/ssh/sshd_config

sed -i 's/^#PermitRootLogin prohibit-password/PermitRootLogin yes/g' /etc/ssh/sshd_config

systemctl restart sshd

dnf -y install httpd

echo '<H1>Welcome to AWS WEB PUBLIC 01</H1>' > /var/www/html/index.html

systemctl enable httpd

systemctl start httpd

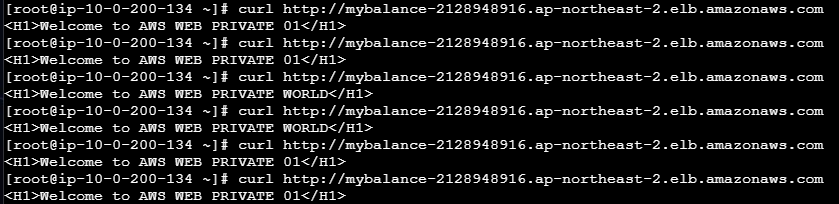

[Load Balancer]

- 대상그룹 생성

- 인스턴스 대상

- 로드밸런서 생성

- 애플리케이션 7 계층

- 네트워크 4 계층

- 게이트웨이 2 계층

- 애플리케이션 로드 밸런서 (ALB):

- HTTP 및 HTTPS 트래픽에 최적화.

- OSI 모델의 **애플리케이션 계층(Layer 7)**에서 동작.

- URL 경로, 호스트 등 HTTP 요청의 속성에 따라 트래픽을 라우팅할 수 있음.

- 컨테이너화된 현대적인 애플리케이션에 적합.

- 네트워크 로드 밸런서 (NLB):

- TCP 트래픽과 낮은 지연시간을 요구하는 애플리케이션에 적합.

- OSI 모델의 **전송 계층(Layer 4)**에서 동작.

- 초당 수백만 건의 요청을 처리하면서 초저지연을 유지할 수 있음.

- 실시간 게임, 스트리밍, 금융 서비스 등 트래픽이 많은 애플리케이션에 유용.

- 클래식 로드 밸런서 (CLB):

- 오래된 옵션으로, 기존 애플리케이션에 사용.

- HTTP/HTTPS와 TCP 트래픽을 모두 지원하지만 ALB나 NLB의 고급 기능은 제공하지 않음.

- 새로운 애플리케이션에는 ALB나 NLB를 사용하는 것이 권장됨.

- 게이트웨이 로드 밸런서

- 보안 및 가시성

- 보안 장비나 네트워크 기능을 위한 트래픽을 효율적으로 처리할 수 있습니다. 예를 들어, 방화벽, 침입 탐지 시스템(IDS), 침입 방지 시스템(IPS) 등을 사용하여 트래픽을 분석하고 보호할 수 있습니다.

- 네트워크 계층에서 동작 (Layer 3)

- 게이트웨이 밸런서는 전송 계층(Layer 4) 대신 **네트워크 계층(Layer 3)**에서 동작하는 방식으로, 주로 IP 주소 및 서브넷 기반으로 라우팅합니다.

- 다양한 네트워크 서비스 통합

- 예를 들어, 보안 장비, 애플리케이션 파이어월 등과 결합하여 트래픽을 검토하거나 필터링하는 데 사용됩니다.

- 사용자가 VPC에서 네트워크 가시성과 트래픽 모니터링을 위해 여러 보안 장비를 사용할 때 유용합니다.

- 고가용성 및 자동 확장

- AWS Gateway Load Balancer는 기본적으로 고가용성과 **자동 확장(Auto Scaling)**을 지원하여 트래픽 수요에 따라 자동으로 리소스를 확장합니다.

- 라우팅 설정

- *타겟 그룹(Target Group)**을 설정하여 특정 네트워크 트래픽을 정해진 보안 장비로 라우팅하거나 필터링할 수 있습니다.

- 네트워크 장비와 연동하여 트래픽을 가상 프라이빗 클라우드(VPC) 내에서 효율적으로 분배합니다.

- 보안 및 가시성

'IT 엔지니어 > CLOUD' 카테고리의 다른 글

| AWS - RDS / VPC - (0) | 2025.06.08 |

|---|---|

| AWS - RDS (0) | 2025.06.08 |

| AWS - IAM / S3 / VPC (3) | 2025.06.06 |

| AWS - VPC / RDS (1) | 2025.06.05 |

| K8S - strorage (0) | 2025.06.04 |