방화벽

📌 1. 방화벽(Firewall)이란?

방화벽(Firewall)은 네트워크 보안을 위해 트래픽을 제어하는 보안 시스템입니다.

외부(인터넷)와 내부(사설 네트워크) 간의 트래픽을 필터링하여 허용된 데이터만 통과하고 불법적인 접근을 차단합니다.

📌 2. 방화벽의 주요 기능

기능설명

| 트래픽 필터링 | 허용된 IP, 포트, 프로토콜만 통신 가능 |

| 침입 차단 | 해킹 및 악성코드 유입 방지 |

| IP 스푸핑 방지 | 허위 IP 주소를 이용한 공격 차단 |

| DDoS 완화 | 과도한 요청을 탐지하여 제한 |

| VPN 지원 | 보안 터널링 기능 제공 |

📌 3. 방화벽의 유형

1️⃣ 네트워크 기반 방화벽

- 하드웨어 또는 소프트웨어 형태로 존재

- 라우터 및 네트워크 장비에 내장되는 경우 많음

- 주요 장비: Cisco ASA, Fortinet, Palo Alto, Check Point

2️⃣ 호스트 기반 방화벽

- 개별 PC나 서버에서 동작하는 방화벽

- 특정 애플리케이션의 접근을 제어

- 주요 예시: Windows Firewall, iptables(Linux)

📌 4. 방화벽의 동작 방식

방화벽은 트래픽을 분석하여 정책에 따라 차단하거나 허용합니다.

🔹 패킷 필터링(Packet Filtering)

- OSI 3계층(IP 주소, 포트, 프로토콜) 기반으로 트래픽 제어

- **ACL(Access Control List)**를 사용하여 정책 적용

- 속도가 빠르지만, 세밀한 제어는 어려움

🔹 상태 기반 검사(Stateful Inspection)

- 연결 상태(세션 정보)를 추적하여 트래픽 허용/차단

- TCP 3-Way Handshake(3단계 연결 과정)를 검사하여 비정상적인 세션 차단

- 보안성이 강하지만, 성능 부담이 있음

🔹 애플리케이션 계층 검사(Application Layer Filtering)

- OSI 7계층(애플리케이션 레벨)에서 패킷 검사

- 특정 URL, 도메인, 콘텐츠 분석 가능

- 예: 웹 필터링, 메일 필터링

🔹 차세대 방화벽(NGFW, Next-Generation Firewall)

- 기존 방화벽 + 침입 방지 시스템(IPS) + 애플리케이션 제어 기능 포함

- 머신러닝 기반 보안 정책 적용 가능

- 예: Palo Alto Networks, Cisco Firepo

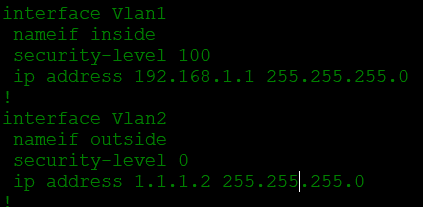

[네트워크 기반 방화벽 ASA 설정]

ciscoasa(config)#int vl 1

ciscoasa(config-if)#ip add 192.168.1.1 255.255.255.0

ciscoasa(config-if)#nameif inside

ciscoasa(config-if)#security-level 100

디폴트값으로 ASA에 설정되어 있음

[ vlan 2 IP 할당 ]

ciscoasa(config)int vl 2

ciscoasa(config-if)ip add 1.1.1.2 255.255.255.0

ciscoasa(config-if)#int e0/0

ciscoasa(config-if)#sw ac vl 2

디폴트로 설정되어 있으나 확인 필요

[DHCP 허용]

ciscoasa(config)#dhcpd add 192.168.1.5-192.168.1.36 inside

ciscoasa(config)#dhcpd dns 8.8.8.8 interface inside

[외부 통신 위한 정적 라우팅]

ciscoasa(config)#route outside 0.0.0.0 0.0.0.0 1.1.1.1 /// 모든 IP 대역으로 나가는 경우 1.1.1.1 로 라우팅 한다

[NAT 허용]

ciscoasa(config)#object network LAN ///

ciscoasa(config-network-object)#subnet 192.168.1.0 255.255.255.0

ciscoasa(config-network-object)#nat (inside,outside) dynamic interface

[ICMP 허용]

ciscoasa(config)#access-list in_to_internet extended permit icmp any any

ciscoasa(config)#access-list in_to_internet extended permit tcp any any

ciscoasa(config)#access-group in_to_internet in interface outside

'IT 엔지니어 > 네트워크' 카테고리의 다른 글

| Network (0) | 2025.04.26 |

|---|---|

| port-security (0) | 2025.03.21 |

| IPSEC (0) | 2025.03.19 |

| Inter-vlan (0) | 2025.01.31 |

| 게이트웨이 이중화 (0) | 2025.01.25 |